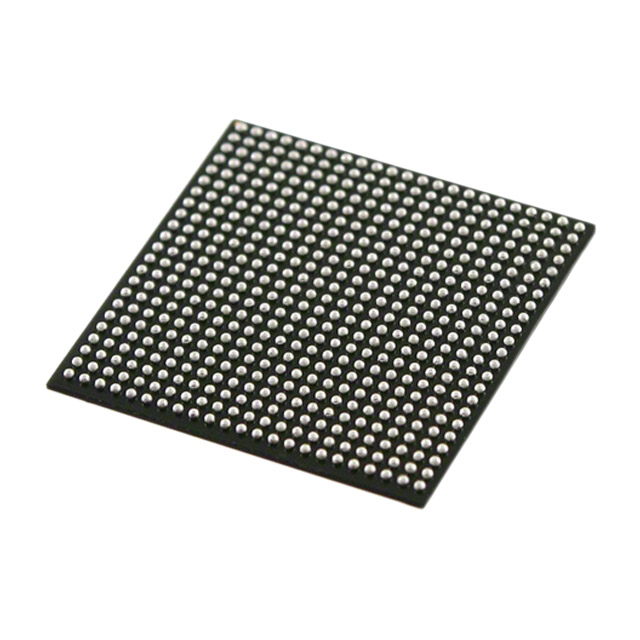

Elektronske komponente XCVU13P-2FLGA2577I IC čipi integrirana vezja IC FPGA 448 I/O 2577FCBGA

Lastnosti izdelka

| VRSTA | OPIS |

| Kategorija | Integrirana vezja (IC) |

| Proizvajalec | AMD Xilinx |

| serija | Virtex® UltraScale+™ |

| Paket | Pladenj |

| Standardni paket | 1 |

| Stanje izdelka | Aktiven |

| Število LAB/CLB | 216000 |

| Število logičnih elementov/celic | 3780000 |

| Skupaj RAM bitov | 514867200 |

| Število V/I | 448 |

| Napetost – Napajanje | 0,825 V ~ 0,876 V |

| Vrsta namestitve | Površinska montaža |

| delovna temperatura | -40°C ~ 100°C (TJ) |

| Paket/kovček | 2577-BBGA, FCBGA |

| Paket naprave dobavitelja | 2577-FCBGA (52,5×52,5) |

| Osnovna številka izdelka | XCVU13 |

Varnostne naprave se še naprej razvijajo

Naslednja generacija implementacij omrežne varnosti se še naprej razvija in je podvržena arhitekturnemu premiku od varnostnih kopij k inline implementacijam.Z začetkom uvajanja 5G in eksponentnim povečanjem števila povezanih naprav obstaja nujna potreba, da organizacije ponovno pregledajo in spremenijo arhitekturo, ki se uporablja za varnostne implementacije.Zahteve glede prepustnosti in zakasnitve 5G spreminjajo dostopovna omrežja, hkrati pa zahtevajo dodatno varnost.Ta razvoj poganja naslednje spremembe v varnosti omrežja.

1. višja varnostna prepustnost L2 (MACSec) in L3.

2. potreba po analizi, ki temelji na politiki, na strani roba/dostopa

3. varnost na podlagi aplikacij, ki zahteva večjo prepustnost in povezljivost.

4. uporaba AI in strojnega učenja za napovedno analitiko in prepoznavanje zlonamerne programske opreme

5. implementacija novih kriptografskih algoritmov, ki spodbujajo razvoj postkvantne kriptografije (QPC).

Skupaj z zgornjimi zahtevami se vse bolj sprejemajo omrežne tehnologije, kot sta SD-WAN in 5G-UPF, kar zahteva implementacijo razrezovanja omrežja, več kanalov VPN in globljo klasifikacijo paketov.V trenutni generaciji implementacij omrežne varnosti se večina varnosti aplikacij izvaja s programsko opremo, ki se izvaja na CPE.Medtem ko se je zmogljivost procesorja povečala v smislu števila jeder in procesorske moči, naraščajočih zahtev glede prepustnosti še vedno ni mogoče rešiti s čisto implementacijo programske opreme.

Varnostne zahteve aplikacij, ki temeljijo na pravilnikih, se nenehno spreminjajo, zato lahko večina razpoložljivih standardnih rešitev obravnava samo določen nabor prometnih glav in šifrirnih protokolov.Zaradi teh omejitev programske opreme in fiksnih implementacij, ki temeljijo na ASIC, programabilna in prilagodljiva strojna oprema zagotavlja popolno rešitev za implementacijo varnosti aplikacij, ki temelji na pravilnikih, in rešuje izzive zakasnitev drugih programirljivih arhitektur, ki temeljijo na NPU.

Prilagodljiv SoC ima popolnoma utrjen omrežni vmesnik, kriptografski IP ter programabilno logiko in pomnilnik za implementacijo milijonov pravil politike prek obdelave aplikacij s stanjem, kot so TLS in iskalniki regularnih izrazov.

Prilagodljive naprave so idealna izbira

Uporaba naprav Xilinx v varnostnih napravah naslednje generacije ne rešuje le težav s prepustnostjo in zakasnitvami, ampak druge prednosti vključujejo omogočanje novih tehnologij, kot so modeli strojnega učenja, Secure Access Service Edge (SASE) in postkvantno šifriranje.

Naprave Xilinx zagotavljajo idealno platformo za pospeševanje strojne opreme za te tehnologije, saj zahtev glede zmogljivosti ni mogoče izpolniti z implementacijami samo programske opreme.Xilinx nenehno razvija in nadgrajuje IP, orodja, programsko opremo in referenčne modele za obstoječe in naslednje generacije omrežnih varnostnih rešitev.

Poleg tega naprave Xilinx ponujajo v panogi vodilne pomnilniške arhitekture z mehkim IP-jem za klasifikacijo pretoka, zaradi česar so najboljša izbira za varnost omrežja in aplikacije požarnega zidu.

Uporaba FPGA kot prometnih procesorjev za varnost omrežja

Promet do varnostnih naprav (požarni zidovi) in od njih je šifriran na več ravneh, šifriranje/dešifriranje L2 (MACSec) pa se obdeluje v omrežnih vozliščih (stikala in usmerjevalniki) povezovalne plasti (L2).Obdelava zunaj L2 (plast MAC) običajno vključuje globlje razčlenjevanje, dešifriranje tunela L3 (IPSec) in šifriran promet SSL s prometom TCP/UDP.Obdelava paketov vključuje razčlenjevanje in klasifikacijo dohodnih paketov ter obdelavo velikih količin prometa (1–20M) z visoko prepustnostjo (25–400Gb/s).

Zaradi velikega števila potrebnih računalniških virov (jeder) se lahko NPU-ji uporabljajo za razmeroma višjo hitrost obdelave paketov, vendar nizka zakasnitev in visoko zmogljiva razširljiva obdelava prometa ni mogoča, ker se promet obdeluje z jedri MIPS/RISC in razporejanjem takih jeder. glede na njihovo razpoložljivost težko.Uporaba varnostnih naprav, ki temeljijo na FPGA, lahko učinkovito odpravi te omejitve arhitektur, ki temeljijo na CPU in NPE.

.png)